Serwis PC World zrobił przegląd najczęściej spotykanych zagrożeń które mogą spotkać klientów banków internetowych – logujących się do swojego konta przez Internet, wykonujących przelewy internetowe i wykorzystujących dostęp telefoniczny.

Serwis PC World zrobił przegląd najczęściej spotykanych zagrożeń które mogą spotkać klientów banków internetowych – logujących się do swojego konta przez Internet, wykonujących przelewy internetowe i wykorzystujących dostęp telefoniczny.

Mało który klient banku internetowego wie, z jakich metod korzystają cyberprzestępcy. Jakie są mocne i słabe strony polskich banków internetowych?

Główne zagrożenie: phishing

Określenie „phishing” oznacza „łowienie” haseł. Obecnie jest to jedna z najpopularniejszych metod ataku. Polega na zmuszeniu użytkownika do wejścia na sfałszowaną stronę, na której cyberprzestępca przechwytuje dane potrzebne do autoryzacji. Może to być login i hasło użytkownika, ale również cała lista kodów jednorazowych z karty-zdrapki.

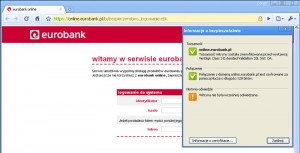

W najczęściej spotykanej wersji klient otrzymuje e-mailem odnośnik do strony wyglądającej jak witryna banku. Znajduje się na niej pole logowania. Po podaniu danych cyberprzestępca kopiuje je, wyświetla komunikat o błędnym logowaniu i przekierowuje na prawdziwą stronę banku.

Fałszerstwo zdradza brak konkretnego adresata w wiadomości e-mail („Szanowny Panie”, zamiast „Panie Janie Kowalski”), błędy w treści oraz zły adres strony (często w domenie ze znakami wyglądającymi podobnie do występujących w nazwie banku, np. citihandIowy.pl, gdzie litera po „d” to wielkie „i”). Atak phishingowy kierowany jest do tysięcy osób jednocześnie, ale wystarczy dosłownie kilka „złowionych” ofiar aby atak był opłacalny.

Człowiek w przeglądarce

W bardziej zaawansowanej formie cyberprzestępca wykorzystuje technikę man-in-the-middle (dosłownie „człowiek pośrodku”), atakując system operacyjny użytkownika, router lub serwer DNS. Efekt jest taki, że nawet wpisanie w przeglądarce prawidłowego adresu doprowadzi do przekierowania na fałszywą stronę.

Trudniejszy do wykrycia i uniknięcia jest atak typu man-in-the-browser („człowiek w przeglądarce”). Zaczyna się on od zakażenia komputera złośliwym oprogramowaniem, które modyfikuje system operacyjny lub przeglądarkę. Często odbywa się to podczas instalowania pirackiego oprogramowania albo nierozsądnego klikania w odnośniki na stronach. Cyberprzestępca może ponadto zmodyfikować przeglądarkę w taki sposób, że wyświetla poprawne certyfikaty fałszywym stronom albo zapisuje ciągi wpisanych haseł.

W obydwu przypadkach da się ich uniknąć jeśli sprawdzasz certyfikat strony, nie odpowiadasz na podejrzane e-maile i wchodzisz na stronę banku przez zapisany w ulubionych odnośnik, a nie klikając w podstawione przez cyberprzestępcę hiperłącze.

Łamanie haseł

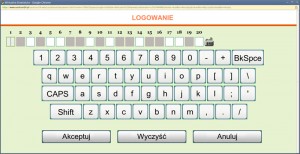

Użytkownik podaje hasło za pierwszym razem, gdy loguje się do konta oraz gdy chce potwierdzić wykonywaną operację, np. zlecony przelew. Banki stosują tutaj kilka różnych patentów.

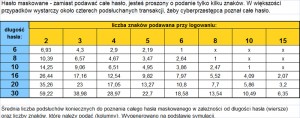

Do logowania bywają stosowane hasła maskowane. Zamiast podawać całe hasło, jesteś proszony o podanie tylko kilku znaków. Chroni to przed sytuacją, gdy ktoś podejrzy wpisany ciąg znaków jeden raz, ale w większości przypadków wystarczy około czterech podsłuchanych transakcji, żeby cyberprzestępca poznał całe hasło.

Do zatwierdzania transakcji przez zalogowanych użytkowników używa się haseł jednorazowych. W najprostszej formie jest to lista kilkudziesięciu kodów (w postaci wydruku lub umieszczonych na zdrapce). Podczas potwierdzania przelewu użytkownik jest proszony o podanie określonego kodu ze swojej karty. Niestety jest to metoda podatna na atak phishingowy – zdarza się, że nieświadomi niczego klienci przepisują całe karty kodów do podstawionych przez oszustów formularzy. I to pomimo faktu, że żaden polski bank nigdy nie prosi o podanie więcej niż jednego kodu naraz.

Bezpieczniejszą alternatywą listy kodów jest dostarczenie klientowi tylko jednego kodu, który jest ważny przez kilkadziesiąt minut. Stosuje się do tego SMS-y. Eliminuje to problem z przepisywaniem całych kart, chociaż jeśli atakujący przechwyci hasło zanim trafi ono do użytkownika (np. przez podsłuch GSM) lub serwera banku (atak man-in-the-middle) to będzie mógł autoryzować jedną transakcję.

Podobny poziom bezpieczeństwa wiąże się z użyciem tokena. Jest to program instalowany w telefonie lub niewielkie urządzenie, na którym wyświetla się obowiązujący w danej chwili kod. Zmienia się on np. co minutę. W czasie logowania lub potwierdzania transakcji przepisuje się go do formularza, po czym bank sprawdza jego poprawność. W przeciwieństwie do kart z hasłami jednorazowymi, token wystarcza na kilka lat.

Wadą jest natomiast to, że korzystając z jednego hasła można wykonać kilka operacji. Przykładowo, przestępca może podsłuchać wprowadzane hasło, zalogować się i wykonać przelew. Banki potrafią się jednak przed tym obronić, wstrzymując na jakiś czas logowanie i prosząc o podanie kolejnych kodów jeśli analiza po stronie serwera wykaże zagrożenie.

Kolejne rozwinięcie tokena to zabezpieczenie go PIN-em. Jednak najsilniejsze obecnie zabezpieczenie to tzw. funkcja Challenge-Response. Po wprowadzeniu danych o przelewie do formularza na ekranie komputera wyświetla się kod. Należy przepisać go do tokena. Kod zawiera w sobie ukryte informacje o transakcji, które wyświetlają się na tokenie. Następnie token podaje hasło służące do autoryzowania konkretnej transakcji. Znowu trzeba je przepisać ręcznie do komputera.

Rozwiązanie to posiada wszystkie zalety haseł wysyłanych na telefon komórkowy (wraz z opisem transakcji). Co więcej, token nie komunikuje się z urządzeniami zewnętrznymi, więc nie da się go podsłuchać (dopóki nie powstaną skuteczne keyloggery instalowane na komórkach) ani wykonać duplikatu.

W Polsce z tego rozwiązania korzystają klienci Banku Pekao SA oraz Eurobank. W obu przypadkach wykorzystano aplikację instalowaną w telefonie, zabezpieczoną indywidualnie określanym przez klienta PIN-em. To bardzo dobre rozwiązanie, choć wciąż najbezpieczniejszą modyfikacją byłoby zastosowanie tokena sprzętowego, który pozwoliłby na wyeliminowanie ryzyka związanego z wirusami atakującymi komórki. Niestety jest to droga operacja, której kosztami zostaliby obciążeni klienci.

Innym rozwiązaniem jest podpis elektroniczny. W tym przypadku nie stosuje się (jawnie) haseł jednorazowych. Użytkownik otrzymuje program lub urządzenie, które – na podstawie ustalonych kluczy – po podaniu statycznego hasła generuje bezpieczny podpis świadczący o tym, że operacja została przeprowadzona za pomocą zgłoszonego komputera, przez osobę znającą hasło.

W tym przypadku największym niebezpieczeństwem jest atak man-in-the-browser lub korzystanie z podpisu na różnych komputerach – np. w pracy. Mimo, że użytkownikowi wydaje się, że jego pieniądze chronione są wyłącznie hasłem, to w rzeczywistości do podpisu wymagany jest również jego komputer. Jeśli tylko zadba o bezpieczeństwo hasła i maszyny, będzie bezpieczny. Poziom bezpieczeństwa jest podobny, jak w przypadku tokenów i haseł SMS-owych.

Łamać hasła czy ludzi?

Nie bez powodu mówi się, że najsłabszym ogniwem systemów bezpieczeństwa jest człowiek. Wiele oszustw polega na wykorzystaniu socjotechniki. Jest to zestaw metod i sztuczek mających na celu uzyskanie niejawnych informacji przez cyberprzestępcę. Ofiarą może być klient lub pracownik banku.

W pierwszym przypadku oszust może po prostu zadzwonić do klienta i odpowiednio argumentując swoją prośbę poprosić o jego dane. Klienci, którzy sprawdzają kim jest dzwoniący osoba albo sami oddzwaniają na numer banku to margines rzędu promila. Cyberprzestępcom pomaga fakt, że klienci odbierają wiele telefonów od telemarketerów oferujących nowe promocje i usługi, dzwoniących z numerów zastrzeżonych. Atakujący może się pod taką osobę podszyć.

Druga możliwość oszustwa to takie zmanipulowanie pracownika banku lub np. operatora telefonu, że autoryzuje on oszusta bez podawania wszystkich wymaganych danych lub poda mu informacje niejawne. Za socjotechnikę uznaje się również ataki phishingowe. Według polskiego prawa podszywanie się pod inną osobę i uzyskiwanie informacji niejawnych jest zagrożone karą pozbawienia wolności.

Ataki offline

Ataki przeprowadzane przez Internet dotykają zwykle tysięcy użytkowników. Jednak banki korzystają również z innych sposobów komunikacji, takich jak krótkie wiadomości tekstowe, tradycyjna poczta (wysyłanie kart zdrapek i tokenów) oraz połączenia telefoniczne. Także i tutaj istnieje szansa na przechwycenie danych. W przypadku poczty będzie to kradzież kodów jednorazowych. Razem z nimi przesyłane są inne istotne informacje (co najmniej nazwisko i adres), które mogą posłużyć do wyłudzenia pozostałych danych, np. przez telefon.

Mimo że SMS-y z hasłem mogą wydawać się dobrym zabezpieczeniem, to nie jest to do końca prawda. Szczególnie duże niebezpieczeństwo stwarzają podsłuchy sieci GSM (koszt takiego urządzenia to kilka tysięcy złotych) i próby wyłudzenia duplikatu karty SIM. Do jego uzyskania wystarczy znajomość danych abonenta i jego dowód tożsamości. Może on pochodzić z kradzieży lub zostać podrobiony. Po otrzymaniu duplikatu karty cyberprzestępca przechwyci hasła, które bank wyśle klientowi SMS-em. Nie musi nawet do tego celu kraść telefonu.

Dodatkowe zabezpieczenia

Oprócz opisanych mechanizmów stosuje się jeszcze kilka drobnych usprawnień. Może to być zdefiniowany przez użytkownika obrazek, który pojawia się po wpisaniu loginu. Ma on potwierdzić, że logujemy się na prawdziwej stronie – oszust nie zna indywidualnych obrazków każdego użytkownika.

Konieczność wpisania dodatkowych danych, takich jak fragment numeru dowodu osobistego lub PESEL-u stanowi dodatkowe utrudnienie dla oszusta. Mechanizm CAPTCHA (przepisanie znaków z obrazka) ma natomiast chronić przed automatami odgadującymi hasła, jednak w przypadku kont bankowych nie jest to główne zagrożenie. Banki, które stosują jedno z tych zabezpieczeń otrzymały niewielką premię, ale żadne z tych rozwiązań nie zmienia znacząco ogólnego poziomu bezpieczeństwa.

Nie można zapominać o zabezpieczeniach po stronie banku. Analizuje on zachowanie i sposób dokonywania transakcji przez użytkownika, a kiedy coś zaczyna wyglądać podejrzanie, mogą zwiększyć poziom zabezpieczeń lub zadzwonić do klienta. „Bank profiluje zachowanie klienta i bazując na kluczowych parametrach transakcji takich jak konto beneficjenta, kwota, rodzaj dyspozycji, historia transakcji, suma kwot itd. ustala, czy realizowana transakcja należy do grupy transakcji małego ryzyka (nosi znamiona typowej dyspozycji klienta), które to nie wymagają autoryzacji za pomocą kodu jednorazowego” – wyjaśnia Joanna Majer-Skorupa z ING.

System powinien być tak skonstruowany, żeby nie narzucał się zbytnio klientom, ale w przypadku wykrycia nieprawidłowości powinien zareagować.

Co w praktyce dla klienta

Wymieniony w artykule zbiór podstawowych metod ataku i zasad bezpieczeństwa powinien być znany każdemu świadomemu klientowi banków internetowych. Od samych banków zależy jednak, jak wiele z tej wiedzy znajdzie przełożenie na realne narzędzia udostępnione klientom.

7 głównych atakówBrute force – zgadywanie hasła użytkownika. Bardzo łatwe do wykrycia i zablokowania przez bank, czasochłonne. Praktycznie niestosowane.

Podsłuchanie hasła – przed podsłuchem zabezpieczają hasła jednorazowe i (w krótkim okresie) maskowane.

Phishing – przekierowanie użytkownika na fałszywą stronę i wyłudzenie jego listy haseł. Chronią przed tym wszystkie metody wyświetlające szczegóły transakcji której dotyczy kod.

Man-in-the-middle – podsłuchanie lub sfałszowanie transmisji danych między klientem a bankiem.

Man-in-the-browser – szkodliwe oprogramowanie modyfikuje przeglądarkę. Zabezpieczają antywirusy i analiza po stronie banku.

Socjotechnika – przekonanie użytkownika lub pracownika banku, żeby sam wyjawił hasło lub wykonał niebezpieczną operację. Chroni przed tym jedynie wysoka świadomość zagrożeń u klienta i pracowników banku.

Ataki zewnętrzne – przechwycenie kart z hasłami, podsłuchanie sieci GSM, wyłudzenie duplikatu karty SIM. Najlepiej zabezpieczają przed nimi tokeny sprzętowe.

(ź)pcworld